| 量子保密通信:密钥分发协议原理、实现及应用 | 您所在的位置:网站首页 › 量子 通俗 › 量子保密通信:密钥分发协议原理、实现及应用 |

量子保密通信:密钥分发协议原理、实现及应用

|

首先,我想说点题外话。人类第一台电子数字计算机埃尼阿克(ENIAC)诞生于1946年,它长30.48米,宽6米,高2.4米,人类的第一台个人电脑IBM5150诞生于1981年,他的大小就已经很接近现在我们的台式机了。从根本上讲这两台计算机的底层原理是一致的,但是从“原型机”到商用走了36年,后来电脑改变了人类世界。我想表达的是,其实量子技术的发展过程是可以做这样的类比的,我相信近年来大家听到量子的消息越来越多了,说明量子技术离商用越来越近了,相信再过一段时间,量子产品也会成为日常生活中每天都用的东西,同时也可能潜移默化的颠覆我们生产生活的方式。 请允许我再说几句题外话,那就是这篇文章编写的思路(其实这段是为了提醒我自己以后完善本文时用的),关于量子密钥分发协议的文章其实有很多,各个领域的专家写的也都很专业,但是似乎大家都是从自己专业的角度去看这个问题,没有将技术原理、实现和应用其联系起来,比如协议原理里面用到的偏振光,测量基这些在工程上到底是怎么实现的,是通过什么器件用什么方式实现的呢?实现的结果怎么用?用到哪里?相信这也是大家看文章经常遇到的问题,就是看了一篇文章总觉得“差点意思”,这也就是我写这篇文章的目的,我期望将量子密钥分发协议从理论原理一直到最终的工程实现一并展现出来,让读者朋友除了理解原理之外,也能直观的感知到它是如何实现及应用的。 回到主题,先“咬文嚼字”一下,其实我们现阶段讨论的量子通信包含两层含义,一种指的是基于量子密钥分发技术的保密通信,另一种叫量子隐形传态目前还处于实验室阶段,后面有机会再详细讨论。今天主要聊一下基于量子密钥分发技术(也叫量子密码)的保密通信协议。目前主流的量子密钥分发协议是BB84协议、B92协议以及MDI-QKD,本文主要先讨论下BB84协议。 1.BB84的含义?首先介绍一下量子密钥分发(Quantum Key Distribution,简称QKD),QKD的定义为通信双方通过传送量子态的方法实现信息论安全的密钥生成和分发的方法和过程,也称量子密钥分配。那么如何实现上述方法和过程呢?对了,就是采用BB84协议。 BB84中的指的是由Bennett和Brassard在1984年提出的,是量子密码学中的第一个密钥分发协议。其作用为为基于量子力学的基本原理保证通信双方之间能够生成一串完全相同且攻击者无法获取信息的随机数以作为共享密钥的方法和过程。 2.BB84的原理?在解释BB84协议之前我要先介绍两个人,一个是信息的发送方称为Alice小姐,她是量子态的制备和发送者,另一个是信息的接收方称为Bob小哥,他是量子态的接收和探测者。这两位以后会经常见到,他们就相当于我们中学英语里面的李明和韩梅梅,此外后期还有“小三”Eve上线,更多剧情请大家持续关注哈哈。

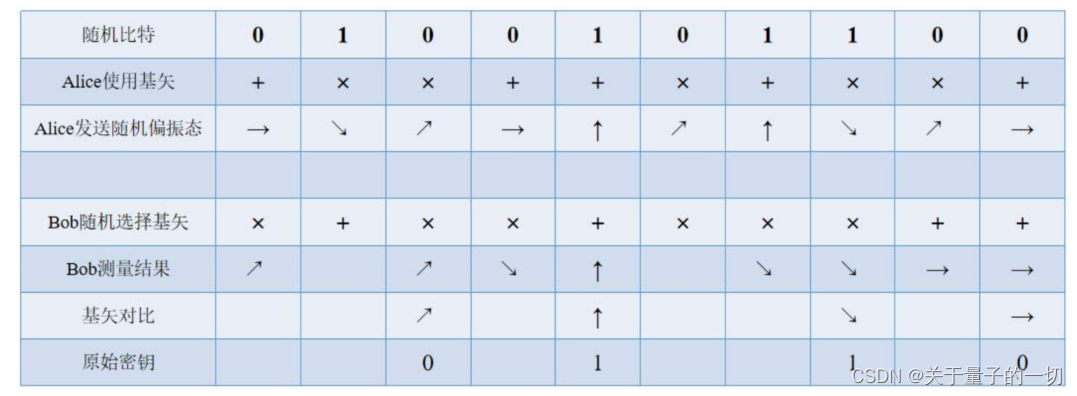

图1:BB84协议示意图 经典的偏振态BB84协议中主要由Alice、Bob和信道三部分构成,通信双方通过量子态的制备、测量、基矢对比、后处理得到密钥。 Alice使用理想的单光子源作为光源,Alice和Bob使用光子的偏振态进行编码。用0°或45°对应经典比特0,用90°或者-45°对应经典比特1。

图2:水平偏振态通过不同测量失 协议主要包含以下过程: (1)量子态的制备:Alice一侧有两组制备不同偏振态光子的正交基,随机选择其中一组,在选择的基下随机制备一种偏振态发送给Bob,并且在本地记录下发射的脉冲的量子态。 (2)量子态的测量:在Bob接收到来自Alice的光子信号之后,Bob随机选择一组基(也叫作测量基)对Alice发射的量子态进行测量,并记录下测量的结果以及使用的测量基。 这样一来,Bob每次测量,都有可能产生两中结果:若Bob选取的测量基与Alice选择制备偏振态时所选的的基相同,则Bob会得到和Alice相同的结果,同时因为在BB84协议中包含了对同一套量子比特的定义,因此双方会得到相同的比特信息;若 Bob 选取的测量基与了与 Alice选择制备偏振态时所选的的基不同,那么由于两组基之间存在45°偏差,因此 Bob会有50%的概率获得对应于0的比特信息,以及 50%的概率获得对应于1的比特信息。但这并不影响通信,而 Bob在当前只需要对每一个接受的脉冲进行测量并记录结果即可。 (3)对基:在所有的光子都发射完成后,Alice 通过经典信道通知Bob自己在发送时选择的基,Bob 通过经典信道回复Alice 自己在测量时选择的基,若双方本次选择的基相同,则保留本次测量数据,否则舍弃测量数据。

图3:通信双方获取原始密钥过程示意图 (4)后处理:Alice与Bob将对基成功的测量数据转换为经典比特,并通过纠错和保密放大的过程后从中提取出安全密钥。 在密钥分发的过程中,因为公布的只是制备基、测量基、以及匹配正确的脉冲的序号,那么经典信道便不会泄露任何关于密钥的信息。而单光子脉冲本身是不可分割的(作为对比,经典光通信每个回合用户会收到约1亿个光子),即使存在能够控制经典信道与量子信道的窃听者 Eve,截获了光子脉冲之后也无法预先知道该用何种测量基,并且根据未知单光子态不可克降的定理,Eve无法从其中获得任何有用的信息。并且,该单光子脉冲的截获会导致Bob处的接收信号缺失,最终也不会用其生成最终密钥,同样不会有信息的泄露。 3.如何在设备上实现BB84?下图是我国国产的一个量子密钥分发设备(19英寸4U机箱,宽482.5mm,高177.8mm,深 520mm,重量约为 30kg)。这个设备采的协议类型是基于偏振编码的诱骗态BB84量子密钥分发协议,诱骗态后面单独介绍。本文主要讨论下如何在在实际的设备实现BB84。Alice端的主要设备包括Alice主板和Alice光学编码模块;Bob端设备主要包括Bob主板和Bob光学解码模块。我们根据上一节中的BB84原理,讨论一下这个过程是如何实现的。

图5:国产量子密钥分发设备 量子密钥分发系统工作流程主要包括设备校准、量子态制备、密钥调制、量子态传输、量子态探测、数据后处理等环节。由于每个过程实现起来都很复杂,本文主要描述BB84协议相关的部分。 (1)量子态的制备:Alice端主要包括光源子系统、主控板、数据处理板、平台管理板等模块,其中量子态制备由Alice端的光源子系统实现,光源子系统需要能够产生不同偏振,且平均光子数为1的脉冲信号。常见的偏振态采用极化模式产生,Alice准备四个激光器,每个激光发射器先经过一个极化控制器,调制成四种偏偏振状态,经由激光合束器与反射镜组成的光学网络耦合进同一个光学通道,发送给Bob;工作过程中,随机选择其中一个激光器发光,这个过程受到随机数发生器控制(触发关键词随机数发生器,前面的文章中讲过它); (2)量子态测量:Bob端的探测系统主要包括分束器、偏振分束器、偏振旋转控制器、单光子探测器、光电转换器和时间数字转换器。当Alice的信号光到达Bob的时候,首先进入分束器,这里面的分束器(BS)充当了测量基(具体原理本文不展开,后面填坑...),这里的测量是随机且概率的,因此成为被动基矢选择。经过被动基矢选择后的单光子,经过偏振分束器分束,被单光子探测器探测到,转换为4路电脉冲信号。工作过程中总有一路会探测到量子态,记录下测量结果即可。 (3)量子态的传输,从上面两个核心过程可以看出Alice向Bob传输的是偏振态的量子,这里一定是需要一条量子信道的,由于单光子非常微弱,实践中一般采用单独的光纤用来传输量子态,并且传输过程中不能有有源中继设备,这也是QKD系统建设成本较高的原因之一。 (4)当量子信道里面的量子态分发、探测结束之后,通过经典信道协商每个光子调试使用的基矢和探测使用的基矢是否一致即可获得密钥,再经过一系列操作就可以使用密钥了。 上述过程其实也是一个抽象的过程,里面省略了大量的工程实现细节,这也是我自己没写作经验导致的,目前已经五千多字了,信息量有点过分大了,我决定后面几篇文章将QKD系统进行拆解,重点从工程实现的层面进行讨论。也希望读者朋友能在这篇文章下面多多留言,将疑惑的或者感兴趣的点提出来,我来填坑。 关于设备这块,还有很多值得引申的知识点,比如QKD系统分除了本文介绍的离散型系统还有连续变量型系统;在离散型系统中编码的技术实现方式中除了本文介绍的偏振QKD系统,还有相位QKD系统以及时间-相位编码QKD系统,上述系统各自的优缺点及其实现方式等,以及各个系统中关键模块如何工程化等,在后期的系列文章中我将逐步的给大家介绍。此外,量子密钥分发设备小型化,芯片化也是值得重点关注的一个领域,比如最经典的马赫-增德尔干涉仪(MZI)的芯片化,也值得讨论。这些都作为后期文章的引子吧,有兴趣的读者朋友可以按上面的这些关键字先自行了解。 4.BB84产生的结果及其运用?由上文分析可以明显看出,发送和接收双方基于BB84协议产生的密钥是完全相同的,我们称之为对称密钥,量子密钥的应用场景主要如下表。 分类 应用评价通信协议量子密码SSl/TLS、量子VPN、量子IPSec、量子身份认证、量子数字签名 通过使用量子密钥对通信协议进行改造,保证网络数据的安全性,在不改变原有软件应用的基础上,实现从数据链路层到会话层的绝对安全通信,可支撑上层多种应用系统和应用场景应用软件电子支付协议、电子政务、投票系统、视频图像加密、云计算中的数据和隐私安全、智能电网利用量子密钥对应用系统中的隐私数据进行加密保护,针对具体应用业务场景特点,构建高效可靠的解决方案硬件设备在DSP板上嵌入量子密码,基于量子密码的嵌入式视频监控系统根据量子密钥资源特性,对传统系统硬件进行改造,针对特定业务,从底层硬件保障内容的安全可靠密码资源改造密码云服务平台、密钥管理在保证量子密钥随机性的同时,提高安全可靠的密码资源数量利用量子密钥改造通信协议的方法如下:将通信协议中利用公钥和对称密销分发、加密处理部分变成利用量子密钥分发产生的量子密钥资源,同时由于量子密钥资源的特点,产生新的解决方案,不改变协议的整体框架,在保证性能的同时,提高协议的安全级别。为做到无条件安全,也存在密码系统中加人一次性密码本(One-time Pad,OTP)的解决方案,进行一次一密加密操作,安全性提高,但随着密钥量需求的增加,协议的可用性降低。量子密钥改造现有通信传输协议,实现光纤量子通信与传统网络相结合,可达到高度可信的P网络数据的加密传输,通过量子密钥分发过程中量子密钥不可截获的特点,实现无条件安全通信。改造后的量子保密通信网络可承载所有网络数据,可应用的业务范围广泛,如视频系统、电力系统、医疗系统、轨道运输管理系统等,涉及国防、医疗、金融、政务等多个领域。 将量子密钥应用于应用软件中的应用方法为:利用量子密钥隐藏私有信息,实现内容安全,根据具体应用场景,加密数据不同对密钥量和更新频率要求不同,提出具体针对性的解决方案,保障数据的完整、安全。 将量子密钥应用在硬件设备改造中的方法为:在 DSP 板、ARM 板中嵌人 QKD 任务、加密算法、网络管理等模块,目的是构建专业的信号处理,产生一个高度安全的嵌入式系统,通过点对点的公共网络将不同的安全的基础设施链接起来。基于量子密钥分发,构建新型的嵌人式密码系统,实现直接和便携的网络支持,同时封装不必要访问的密钥数据,提高系统安全性。 将量子密钥应用于密码资源改造时,由于量子密钥资源有限,利用有量子密钥与传统密码方法结合,可产生更多安全可靠的密码资源,构建密钥服务平台。采用这种方法会降低密钥安全性,但可产生大量密钥资源为更多应用提供密码服务,通过密钥服务平台给出的接口也可为未加人量子通信网络中的设备服务。 关于量子密钥在上述场景的具体应用后期可以进一步展开论述(这句也是写给我自己的)。 说明:本节内容为引用文献:[1]李晓星,孟坤.保障内容安全的量子密钥应用综述[J].计算机工程, 2019, 45(12):8.DOI:CNKI:SUN:JSJC.0.2019-12-003. ———————————————分割线以下与正文无关—————————————————— 由于我的写作手法还很“稚嫩”,所以有些看似与主题有关的,但感觉放到正文里又很突兀的东西不知道如何处理。所以我就先用分割线割一下吧。这里我想说的是关于量子技术的学习思路。其实一开始大家学习的时候难免犯怵,我自己就经历过这样的阶段(其实现在大多情况下也还是处于这个状态),总感觉研究明白一个问题的时候,会带出N个问题,有时候甚至感觉一个问题没搞明白,而且还更加迷惑了。其实在本文第一段提到第一台计算机和个人PC的时候我就想聊一下这个话题,但是感觉那样题外话就有点过于多了。举这个例子其实还有另一层意思,那就是大家在学习一个技术原理的时候感觉大规模集成的很复杂、要素过多的时候,其实可以试着看看它最初的样子,因为其原理和工程目的基本上是一致的。用最简单的工程机其实反而更好的理解技术底层的原理。比如计算机里面最初的电子管到后面的半导体三极管的工程实现历程,如果感觉几纳米的不好理解,不妨拿个看得见摸得着的“大家伙”研究一下。从设备工程化发展的历程也可以看到,其实我们遇到的问题,工程师在研究的时候也遇到了,呈现在我们面前的是凝结了无数工程师多年的智慧结晶,看不明白当然正常啦,所以在研究技术原理的时候,可以先考虑简单的场景,再逐步考虑工程上高速化、集成化的实现问题,这样或许是一个比较轻松的学习路径,个人理解,仅做分享。 |

【本文地址】